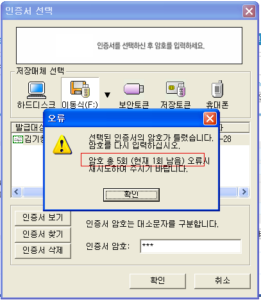

뱅킹이나 쇼핑 중, 공인인증서 암호를 잘못 입력하거나, 심지어는 제대로 입력했는데도 키보드보안 프로그램이 제대로 처리를 못해서 “인증서 암호가 틀렸습니다”는 경고창을 접하신 분들이 많을 것입니다. 오류 회수를 거의 다 채워갈 때가 되면, 땀이 삐질삐질 나고 가슴이 콩닥거리는 경험을 하시기도 했을 것입니다. 마지막 5번째도 틀리면…

기술을 모르는 일반인(판사 포함)은 “이렇게 까다롭게 구니까 공인인증서는 안전하겠지”라고 믿습니다. 물론, 프로그램을 이렇게 만든 “보안기술자”라는 자도 “일반인들이 이렇게 믿을 것이다”는 것을 알고 있습니다.

하지만, 이것 역시 컴맹을 상대로 한 “눈속임”에 불과합니다. 그 이유를 설명드리겠습니다. 그리 어렵지 않습니다.

“인증서 암호”는 웹사이트로 전달되는 것이 아닙니다. 다른 보통 암호(고정암호건, otp건)는 웹사이트로 전달되고, 그 암호가 정확한지를 웹사이트가 확인하는 것입니다. 이런 암호의 경우에는 여러번 로그인을 시도하는 것을 차단할 “보안기술적 이유”가 분명히 있고, 암호 오류 횟수를 제한하는 것이 기술적으로도 분명히 가능하고, 바람직합니다.

그러나, “인증서 암호”는 자기 컴퓨터(USB 포함)에 저장된 파일(인증서 개인키 파일)의 암호입니다. 서버가 알 수도 없고 알아서도 안되는 겁니다. 유저가 인증서 암호창에 입력하는 암호는 웹서버로 전달되는 것이 아니라, 자기 컴퓨터에 저장된 파일에 적용되는 것이고, 암호가 맞으면 인증프로그램이 그 파일을 읽어들이게 됩니다.

유저의 인증서(개인키) 파일을 입수하지도 못한 공격자가 인증서 암호입력을 시도할 이유는 없고, 인증서 개인키 파일을 이미 입수한 공격자가 굳이 은행이 내려주는 공인인증 프로그램을 이용해서 암호를 대입해 봐야할 이유는 전혀 없습니다(그런자는 공격자로 행세할 꿈도 못꾸는 컴맹일 뿐입니다). 자신이 스스로 만든(간단하게 만들 수 있습니다) 프로그램에 유저의 개인키 파일을 걸어놓고, 아예 자동화된 방식으로 암호입력을 수억, 수십억, 수천억번 시도할 수 있습니다(5번 이라고요? ㅎ 허허, 참).

직접 해 보실 수 있습니다. http://blog.daum.net/blueori/3 를 보시면, 더욱 자세한 설명과 안내가 있습니다.

인증서 암호를 여러번 대입해 보는 행위를 “막을 필요가 없다”는 말이 아니라, 아무리 막고싶어도 “막을 방법이 없다”는 뜻입니다.[*] 기술적으로 불가능한 것을 마치 가능한 것처럼 일반인들을 속이는 것이 바로 인증서 암호 오류횟수 제한입니다. 일반인이 보기에는 그럴듯하고, 공격자에게는 웃음거리이고, 선량한 일반 사용자를 상대로 골탕을 먹이고 겁을 주는 “보안 쑈”의 결정판이라고 생각합니다.

다행히, 국내 모든 은행이 이러지는 않습니다. 자신이 사용하는 은행이 인증서 암호 오류회수 제한을 하고 있으면, 은행을 바꾸는 것이 좋습니다. 이렇게 “보안 쑈”나 하는 업체가 진짜로 안전한 프로그램을 만들 가능성은 매우 낮고, 이런 업체로부터 솔루션을 공급받아 걸어놓고 있는 은행이 안전하기는 어렵습니다.

인증서 암호입력 “보안 코스프레”, 정도껏 합시다.

[*] 공인인증서 개인키 파일 규격 자체가 그렇게 되어 있다는 뜻. 암호입력 시도가 무한정 가능한 파일입니다.

[21조넷 성명] 계엄령 망상에서 못 벗어난 류희림 방심위원장은 즉시 사퇴하라

12월 3일 밤. 계엄군이 시민에게 총구를 겨누던&nb...

0 Comments